本文为您提供 “简单好学” 相关的内容,其中有: “源代码加密方法有哪些?分享6个源代码加密方法,简单好学!”, “还不会源代码加密?分享五个源代码加密方法,简单好学!”, 等内容。。文章摘要:

1、源代码加密方法有哪些?分享6个源代码加密方法,简单好学!

源代码作为企业和开发者的核心资产,其安全性直接关系到产品竞争力与商业利益。

一旦源代码泄露,不仅可能导致核心技术被窃取、知识产权受损,还可能引发恶意篡改、盗版滥用等一系列风险。因此,为源代码穿上 “防护衣” 已成为技术领域的重要课题。

本文将结合实践经验,为大家推荐 6 种高效的源代码加密方法,从基础防护到专业系统部署,全方位守护你的代码安全,为不同场景下的代码保护提供切实可行的解决方案。

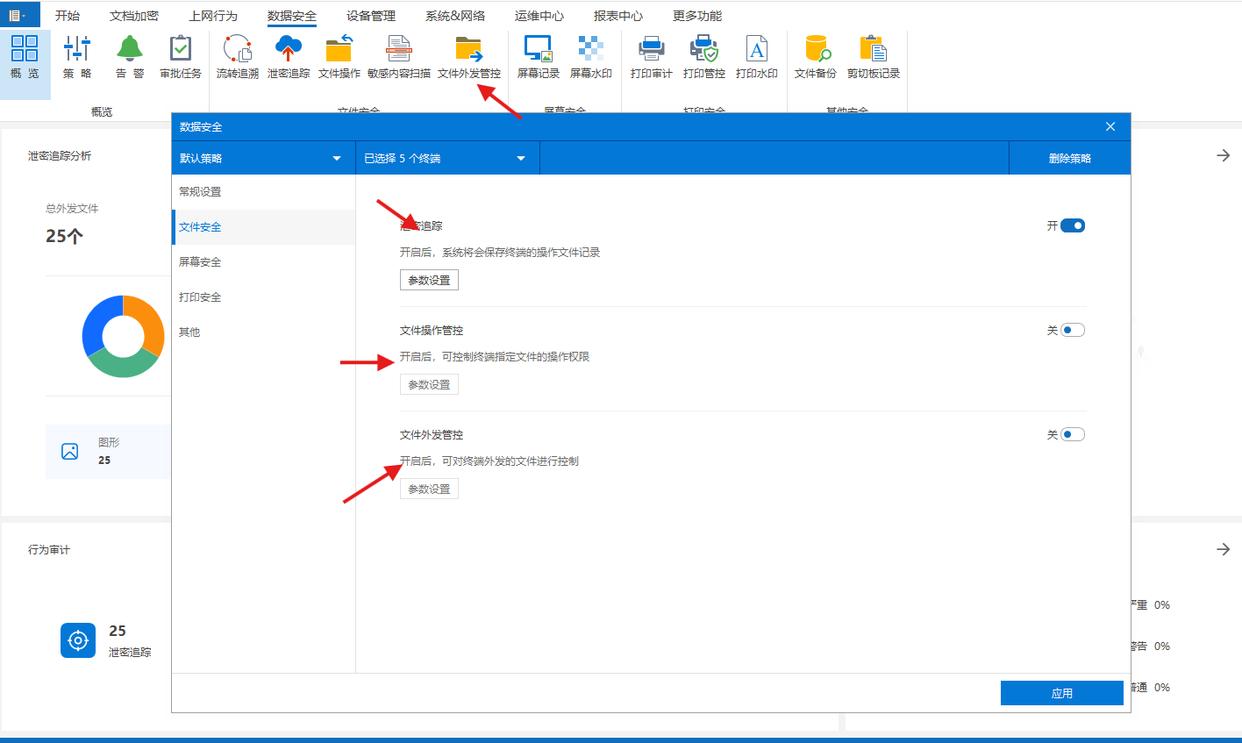

1、部署洞察眼 MIT 系统

透明加密:员工在公司内部可以像往常一样正常打开和编辑源代码,无需额外操作步骤,文件在保存瞬间自动加密,一旦违规外发,接收方看到的将是乱码。

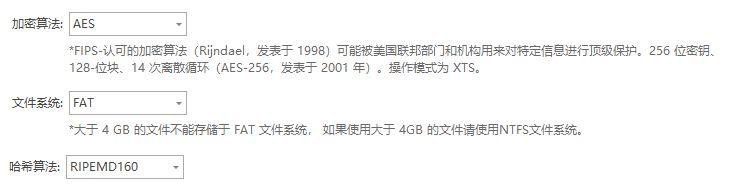

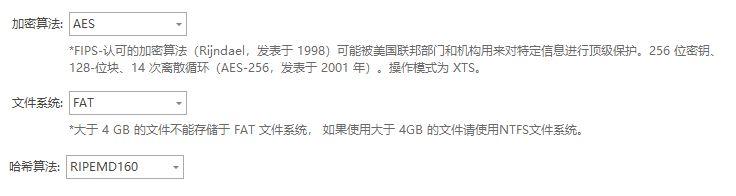

多算法加密:支持多种加密算法,如 AES、RSA、国密标准等,企业可根据自身对加密强度和安全性的需求灵活选择。

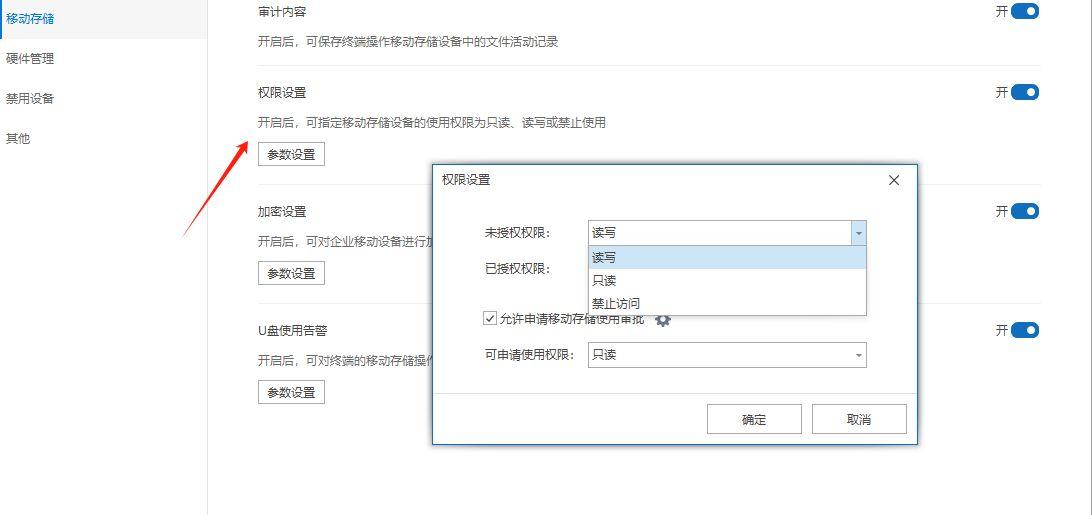

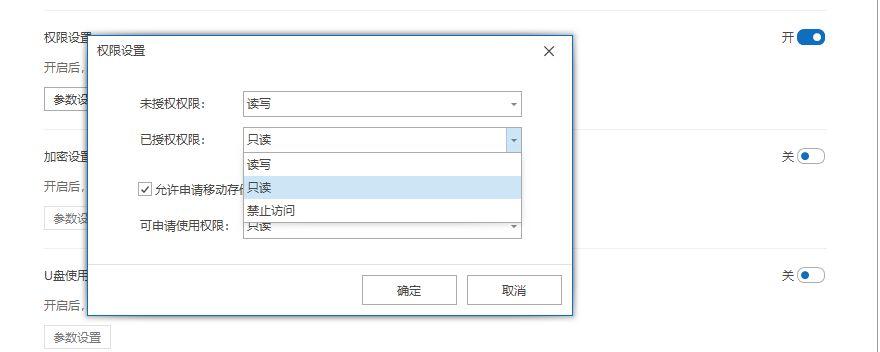

细粒度权限控制:可以根据企业的组织架构和员工职责,为不同用户或用户组设置精细的访问权限,只有受控的计算机并同时拥有权限的用户才能访问代码服务器。

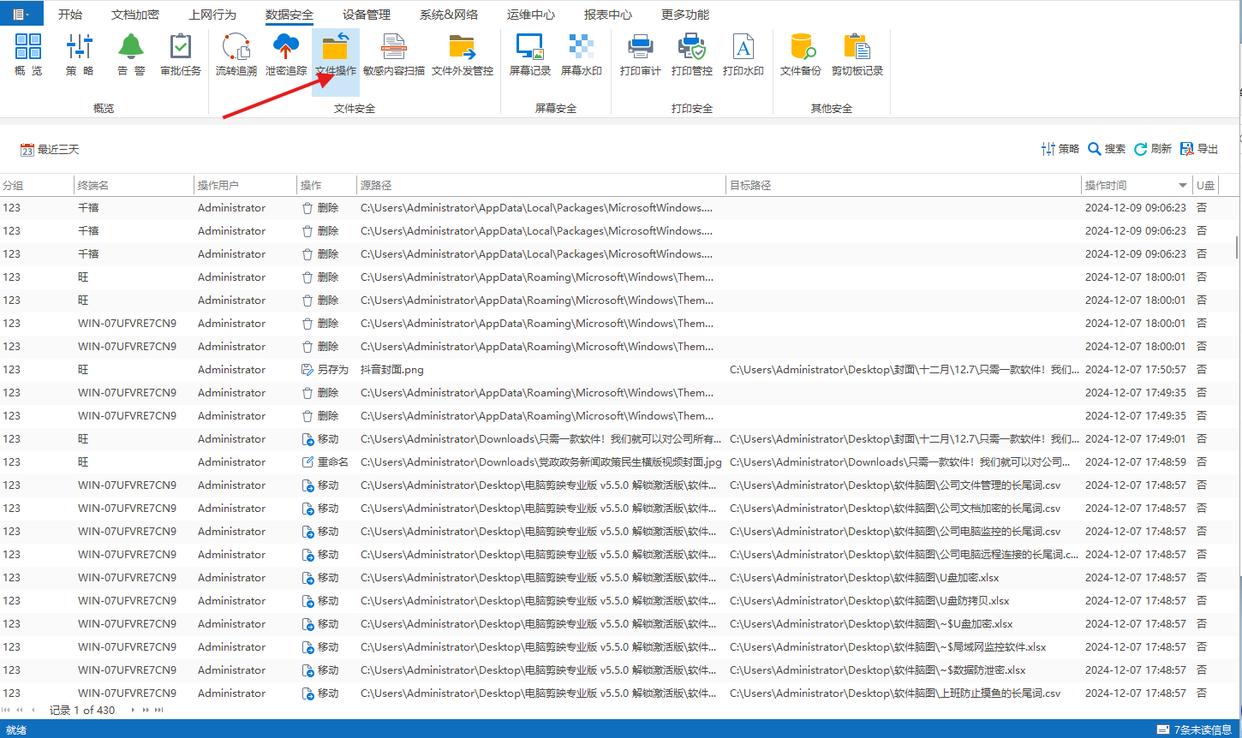

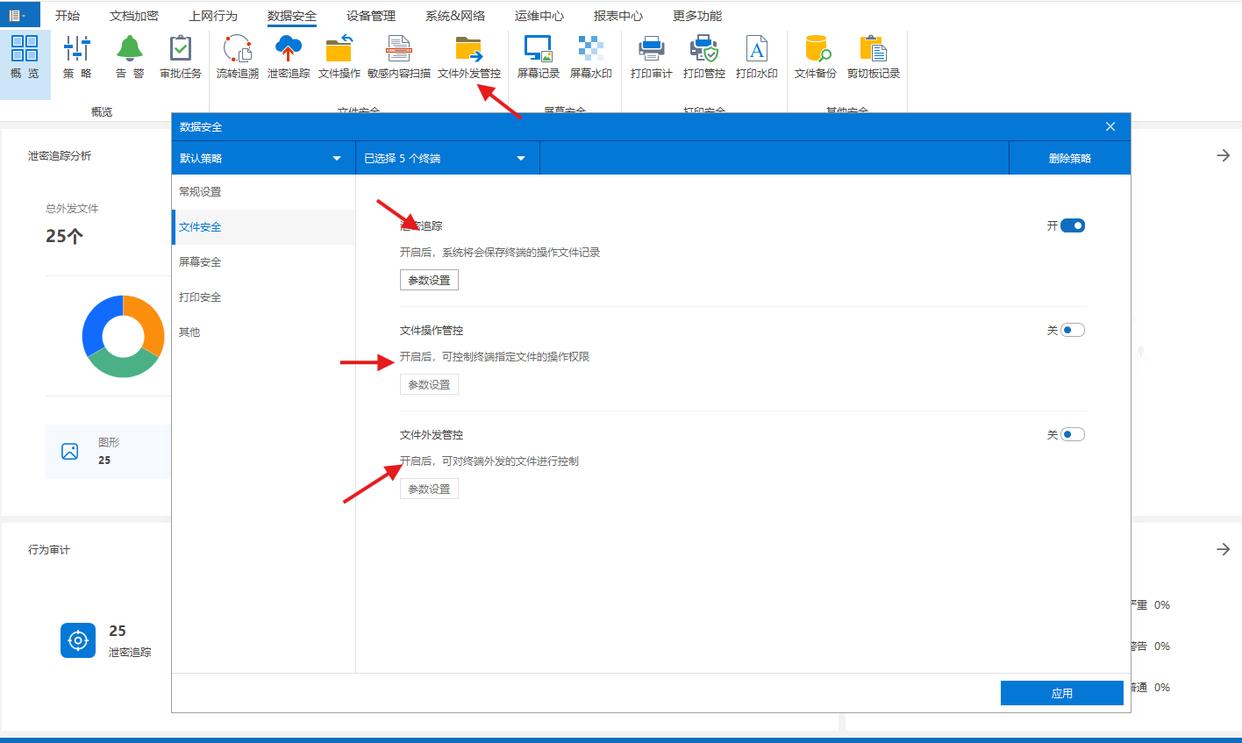

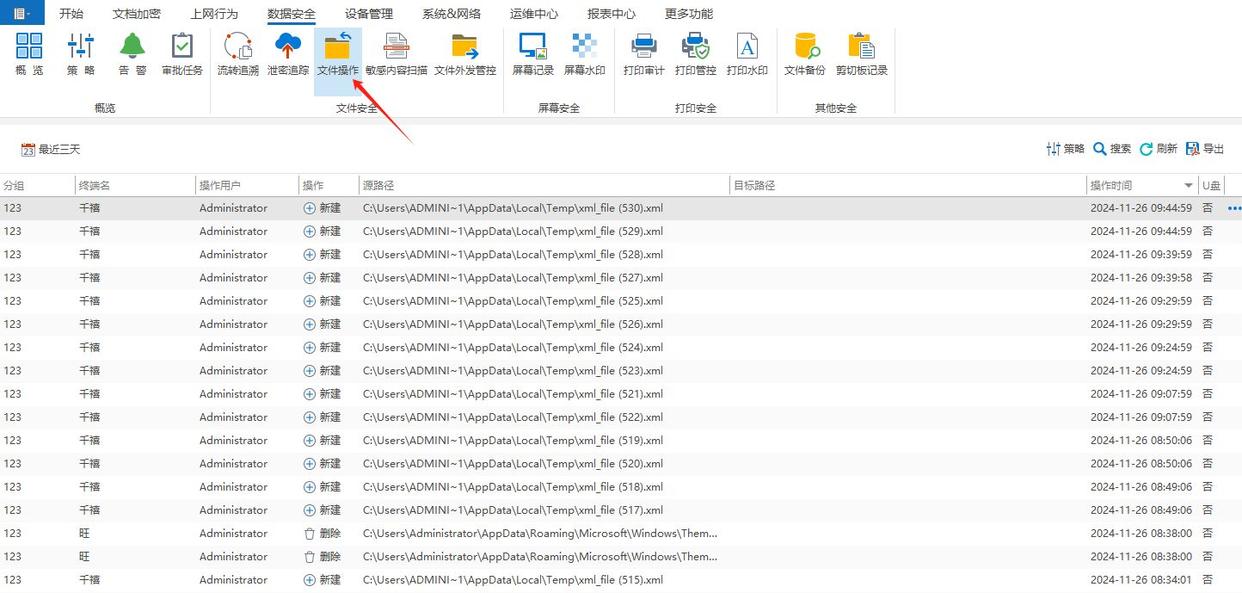

行为记录:全面记录和分析员工对源代码的所有操作行为,形成完整的审计日志,详细记录源代码文件的访问、修改、删除等操作信息,以及操作时间、操作人员等关键信息。

外发管控:企业可以对外发包设置查看次数、时间限制、允许访问的设备以及禁止打印等权限,一旦达到预设条件,外发包将自动失效。

2、利用软件授权管理系统

想象一下呀,咱们的源代码就像是一个需要特殊门票才能进入的神秘城堡,而这个软件授权管理系统呢,就是那个把控门票的 “守门人” 啦。它可以设置不同的权限级别,比如有的用户只能查看部分代码,有的用户可以进行修改等等。而且呀,只有经过授权认证的设备或者账号,才能正常访问源代码呢。这样一来,就算有人不小心拿到了代码文件,没有相应的授权,那也是干瞪眼,啥都做不了呀,哈哈,是不是很厉害呢。

3、基于虚拟机的加密保

咱们可以把源代码放在虚拟机环境里呀,就好比给它造了一个独立的 “小世界”。这个虚拟机可以设置各种安全规则和访问限制呢,只有通过特定的认证和授权才能进入这个虚拟机去查看或者操作源代码哦。而且呀,就算外面的系统遭遇了什么安全威胁,只要虚拟机防护到位,咱们的源代码就能安安稳稳地待在里面啦,是不是挺酷的呀。就像给代码盖了一座坚固又私密的 “小城堡”,外人很难轻易闯进去呢。

4、借助硬件加密设备

硬件加密设备就像是一个超级安全的 “保险箱” 啦。咱们把源代码存放在这种带有加密功能的硬件里,比如说加密 U 盘呀,或者专业的加密硬盘等等。这些硬件设备本身有着很强的加密机制,需要通过特定的密码或者验证方式才能访问里面的数据呢。而且呀,要是有人试图非法拆解或者破解硬件,它还会有自毁等保护机制哦,确保咱们的源代码不会被窃取,感觉就像给代码找了个超坚固的 “保护罩” 一样呀,靠谱得很呢。

5、进行代码水印嵌入技术

代码水印听起来是不是很有意思呀。这就好比咱们在源代码里悄悄做了个只有自己知道的小标记一样。它可以是一些特定的字符串、函数调用顺序等,以一种隐蔽的方式嵌入到代码当中。要是哪天发现代码被泄露了,咱们通过检测这些水印,就能追踪到代码的来源啦,知道是谁泄露出去的,起到一种威慑和溯源的作用呢。就像给源代码打上了一个专属的 “身份证”,让那些想搞小动作的人不敢轻易下手呀,嘿嘿。

6、结合区块链技术进行溯源与加密

区块链大家都不陌生吧,它的不可篡改和可溯源特性咱们可以利用起来呀。咱们可以把源代码的相关信息(比如版本信息、修改记录等)以及加密后的代码存储在区块链上,这样一来,代码的整个生命周期都有记录可查啦。要是出现代码泄露等问题,通过区块链就能快速溯源,知道是哪个环节出了岔子呢。而且区块链本身的加密机制也能对源代码起到一定的保护作用,感觉就像给代码找了个超靠谱的 “管家”,啥事都给记录得清清楚楚,安全又放心呀。

2、还不会源代码加密?分享五个源代码加密方法,简单好学!

源代码已然成为众多企业和开发者最核心的资产之一。它凝聚着无数的智慧与创新,关乎着软件产品的命脉以及企业在市场中的竞争力。

然而源代码面临的安全威胁也日益严峻,一旦泄露,可能会带来难以估量的损失。所以采取有效的加密措施来保护源代码安全迫在眉睫。

今天就为大家推荐五个实用的源代码加密方法,助您轻松守护这一宝贵资产的安全。

一、部署洞察眼 MIT 系统

透明加密技术:采用实时透明加密技术,在不影响员工正常使用源代码的前提下,自动对源代码进行加密处理。加密过程对用户透明,无需额外操作,确保源代码在存储和传输过程中始终处于加密状态。

多算法加密:支持多种加密算法,如 AES、RSA、国密标准等自定义加密算法,可根据用户需求选择不同强度的加密方式,以满足不同的安全要求。

权限管理功能:根据员工的角色和职责,为其分配不同的访问权限,确保只有必要的人员能够访问特定的源代码文件或目录。提供多级审批机制,对源代码的访问权限进行严格的审批管理,确保权限分配的合规性和安全性。

外发控制功能:能够限制用户对加密文件的复制、粘贴、打印等操作,支持外发审批流程,确保文件外发的合规性,避免未经授权的外发行为。此外还可结合敏感内容分析,实时或定时扫描终端文件,对全网涉密信息进行针对性防护,识别并强制加密散落在企业不同位置的机密文件,实现集中管控。

代码操作行为监控:系统能够实时监控企业内部网络环境中的所有源代码操作行为,包括文件的创建、修改、复制、移动、删除等,并记录所有与源代码相关的操作,包括访问时间、访问人员、操作类型等信息,便于进行审计和追踪。

二、实施安全的代码审查流程

建立严格的代码审查制度,在代码合并到主分支之前,由多个经验丰富的开发人员对代码进行审查。不仅要检查代码的功能和质量,还要关注代码中是否存在安全漏洞,如未加密的敏感信息、不安全的网络连接等。

三、使用安全的开发工具和框架

选择具有良好安全声誉的开发工具和框架,这些工具和框架通常会内置一些安全功能,如输入验证、防止 SQL 注入、跨站脚本攻击(XSS)防护等。开发人员在使用过程中要遵循相关的安全规范,充分利用这些安全功能。

四、对可执行文件进行加密

在将源代码编译成可执行文件后,对可执行文件进行加密处理。这样可以防止攻击者通过反编译可执行文件来获取源代码或分析代码逻辑。一些加密工具可以对可执行文件进行加壳或混淆处理,增加逆向工程的难度。

五、进行安全漏洞扫描和修复

使用专业的安全漏洞扫描工具,定期对源代码进行扫描,发现潜在的安全漏洞,如未授权的访问、缓冲区溢出、代码注入等。及时修复这些漏洞,以防止攻击者利用它们来获取源代码或破坏系统安全。