本文为您提供 “监控局域网的方法” 相关的内容,其中有: “局域网怎么监控?分享五个监控局域网的方法,码住啦!”, “2025年局域网怎么监控?最新收集了五个监控局域网的方法!”, 等内容。。文章摘要:

1、局域网怎么监控?分享五个监控局域网的方法,码住啦!

在企业办公、学校机房等场景里,局域网是设备互联的关键纽带,但也常面临员工摸鱼、带宽浪费、数据泄露等问题,让管理者头疼不已。不少人都在问 “局域网怎么监控”,其实无需复杂操作,选对方法就能轻松管控。

接下来就为大家分享五个实用的局域网监控方法,不管是想全维度监控设备操作,还是重点管控文件访问、设备性能,都能找到适配方案。快码住学习,轻松解决局域网管理难题,保障网络安全与高效运行!

一、部署洞察眼 MIT 系统,局域网全维度监控

核心功能

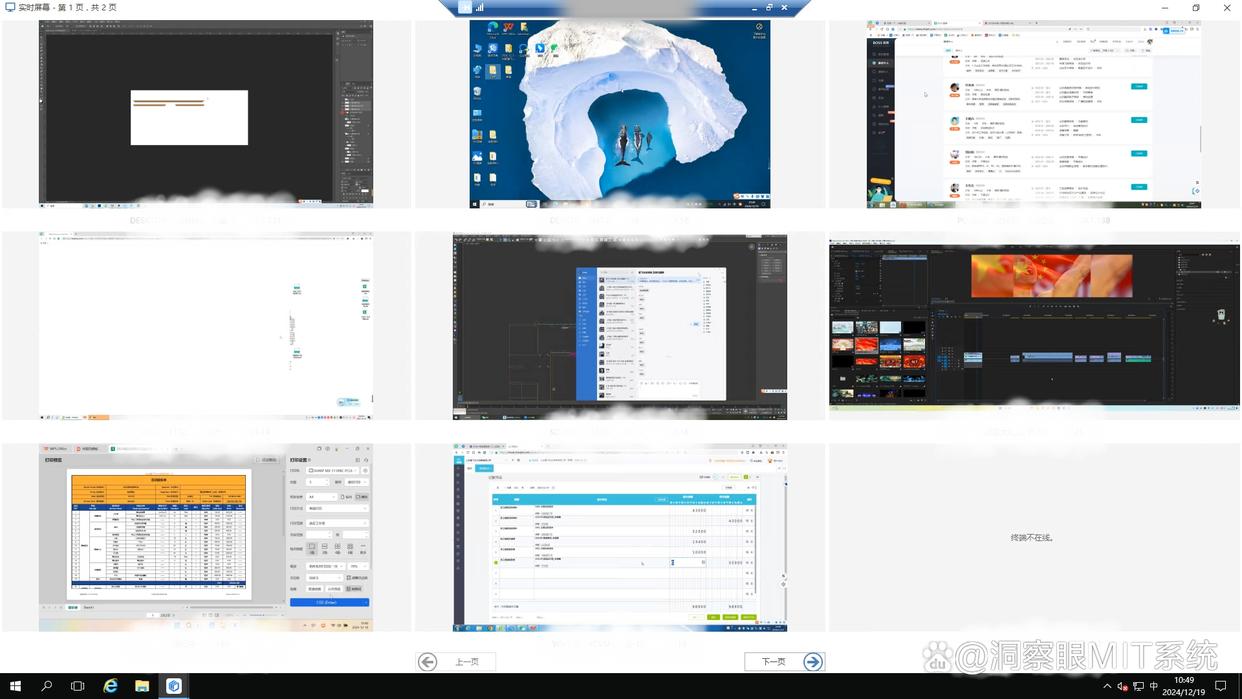

实时屏幕查看:可实时捕获局域网内被监控电脑的屏幕活动,支持多台电脑屏幕同时监控,以屏幕墙形式展示,方便管理者快速了解员工的工作状态。

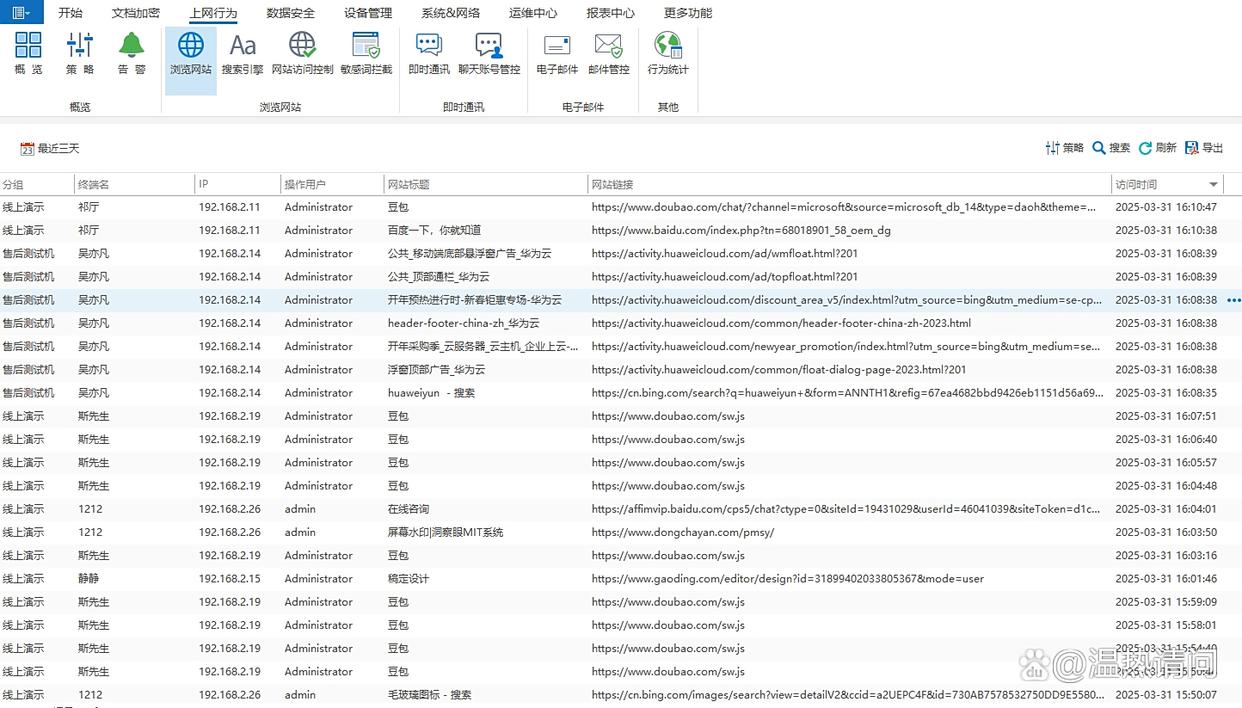

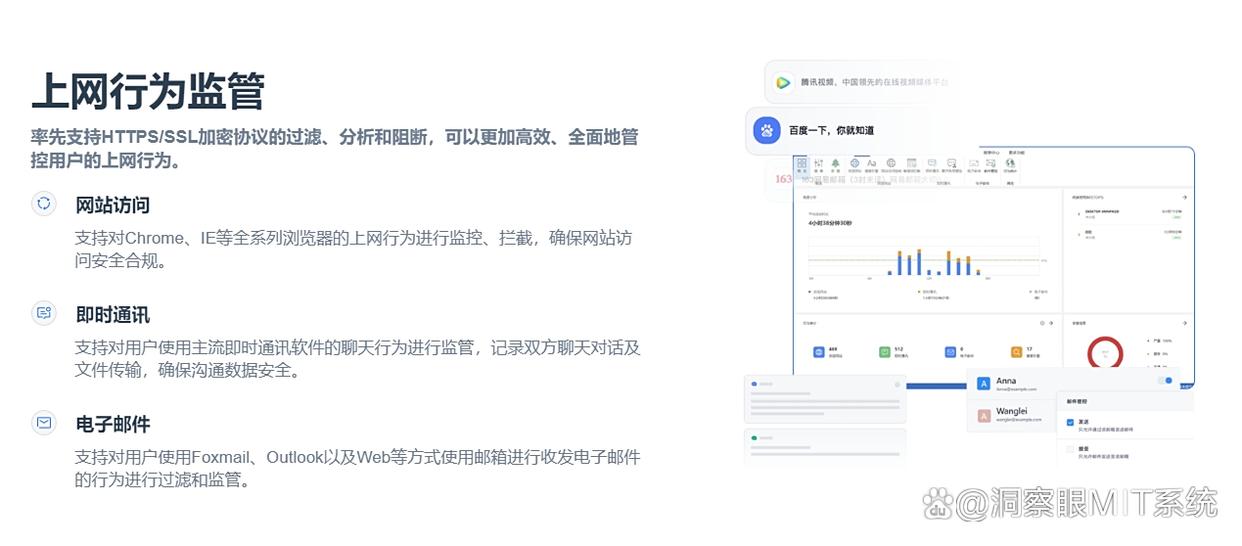

网页浏览记录监控:完整记录员工电脑的网页浏览历史,包括网址、访问时间、停留时长等,管理者可据此了解员工上网习惯,还可设置禁止访问的网站列表,限制员工访问与工作无关或有安全风险的网站。

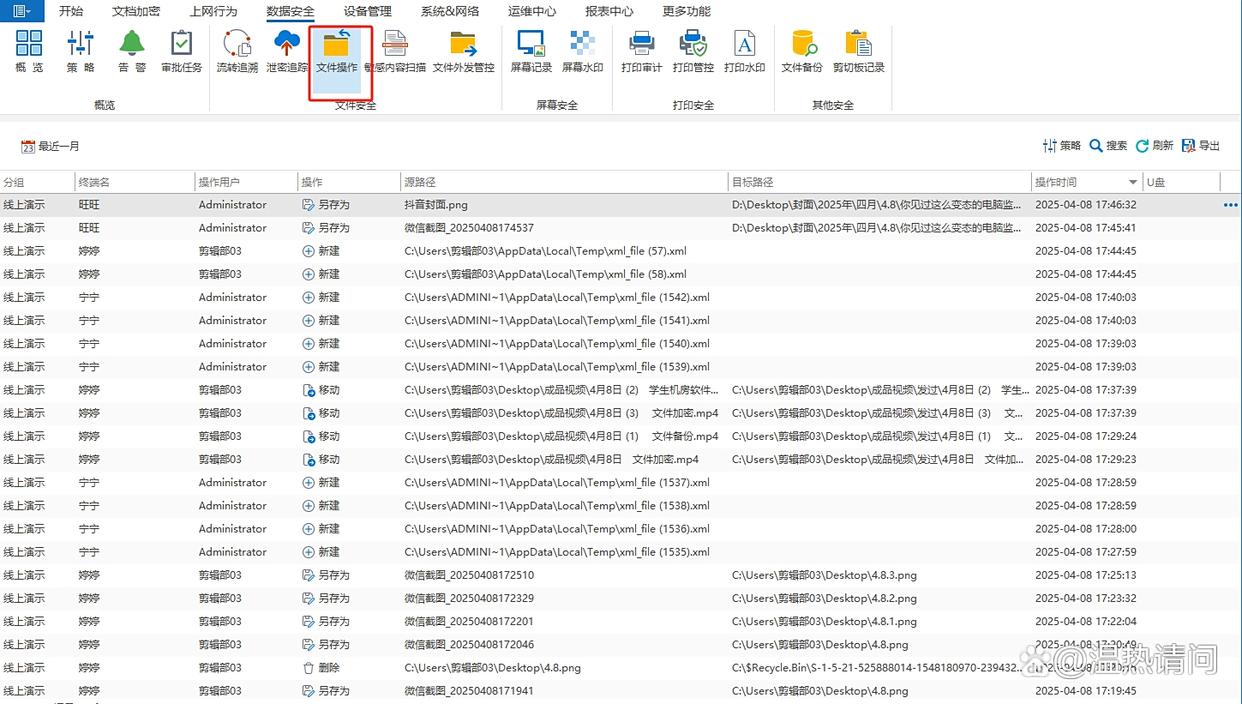

文件操作记录:详细记录员工对文件的创建、打开、修改、复制、移动、删除、重命名等操作,无论是本地文件还是网络共享文件都能监控到,同时监控员工通过即时通讯工具、电子邮件等进行的文件传输行为,防止重要文件被随意传输和泄露。

远程控制:管理员可远程访问员工的计算机,进行故障排除、软件安装、系统配置等操作,提升远程办公的管理效率。

应用场景

适用于中小型企业、工厂、培训机构等局域网环境,尤其适合对监控精度和数据安全性要求较高的场景,帮助管理者规范员工行为、优化网络资源、保障数据安全。

二、使用局域网共享文件夹审计工具(如 ShareAudit),文件访问监控

核心功能

这个软件是专注于局域网共享文件夹监控的工具,能实现文件访问全链路追踪:可实时记录局域网内所有共享文件夹的访问行为,包括访问者账号、访问时间、操作类型(读取、修改、删除、下载),即使文件被修改后恢复,也能留存原始操作记录;

支持设置 “敏感文件保护”,对含核心数据的共享文件(如合同、报价单),当检测到多次访问或异常下载时,立即向管理员发送邮件 / 短信报警;

还能生成共享文件访问报表,统计各文件的访问频次、访问人员,帮助管理员识别高价值文件与潜在风险操作。

此外,工具支持按部门、按时间段筛选审计记录,便于快速定位特定场景下的文件操作痕迹。

应用场景

适合企业财务、销售、研发等核心部门,监控共享文件夹内机密文件的访问与流转,防止数据外泄;也可用于学校实验室、科研机构,管控实验数据、研究报告等重要文件的访问权限,保障知识产权安全。

三、借助局域网 IP 扫描与监控工具(如 Advanced IP Scanner+IPHost Network Monitor),设备在线状态与性能监控

核心功能

这组工具组合可实现局域网设备 “在线状态 + 性能” 双重监控:Advanced IP Scanner 能快速扫描局域网内所有在线设备,获取设备的 IP 地址、MAC 地址、计算机名、开放端口等信息,生成设备在线清单,支持标记 “常用设备”,当设备离线时自动提醒;

IPHost Network Monitor 则专注设备性能监控,实时检测在线设备的网络延迟、丢包率、CPU 使用率、内存占用等指标,设置性能阈值(如网络延迟超过 100ms、CPU 使用率超 80%),一旦超标立即触发弹窗或邮件报警,同时记录性能波动曲线,便于分析设备运行规律。

此外,工具支持导出监控数据为 Excel 格式,方便管理员存档与汇报。

应用场景

适用于中小型办公局域网、网吧、学校机房等场景,帮助管理员实时掌握设备在线情况,及时发现离线设备或性能异常设备,减少因设备故障导致的工作中断,提升局域网运维效率。

四、启用 Linux 系统 iptables 防火墙,局域网网络访问控制

核心功能

若局域网内有 Linux 服务器,可通过 iptables 防火墙实现网络访问精细化管控:能根据 IP 地址、端口号设置访问规则,比如允许财务部电脑访问服务器 8080 端口(业务系统),禁止其他部门设备连接;

支持限制特定协议的传输(如禁止 UDP 协议,防止局域网内视频流传输占用带宽);

还能记录所有网络连接请求,包括允许 / 拒绝的连接记录,生成防火墙日志,便于管理员追溯异常连接(如陌生 IP 尝试访问服务器核心端口)。

此外,iptables 规则可通过脚本批量配置,适合局域网设备较多的场景快速部署。

应用场景

适用于有 Linux 服务器的企业、技术团队,通过防火墙实现局域网网络访问权限控制,防止未授权设备访问核心服务,减少网络攻击风险,保障服务器与局域网安全。

五、安装局域网终端安全软件(如 360 天擎终端安全管理系统),设备安全与行为监控

核心功能

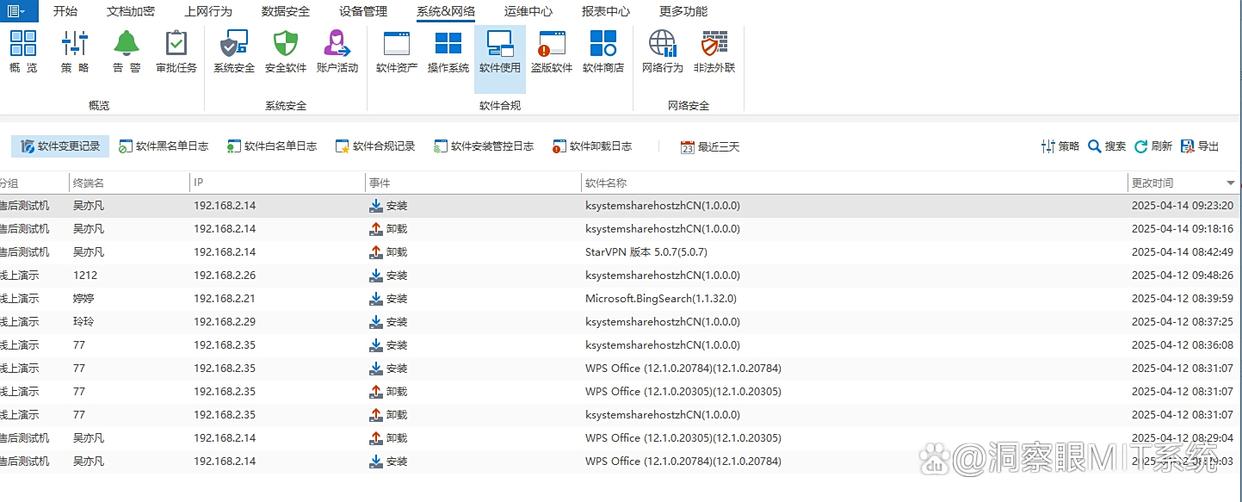

360安全管理系统兼顾 “设备安全防护 + 行为监控”:在监控层面,可实时查看局域网内所有终端设备的屏幕画面、软件安装 / 卸载记录、外设使用情况(如 U 盘、打印机接入),支持按设备分组查看,清晰掌握各部门设备使用状态;

在安全防护层面,能拦截病毒、木马等恶意程序,检测并隔离可疑文件,防止设备被感染;

还具备 “补丁管理” 功能,自动检测终端设备缺失的系统补丁与软件补丁,统一推送安装,减少漏洞风险。

此外,系统支持设置 “违规行为预警”,当检测到设备安装娱乐软件、访问不良网站、使用未授权外设时,立即向管理员报警,并可远程禁止违规操作。

应用场景

适合企业、政府机关、事业单位等对终端安全要求较高的局域网环境,实现 “监控 + 防护” 一体化管理,规范员工设备使用行为,抵御外部安全威胁,保障局域网整体安全稳定。

2、2025年局域网怎么监控?最新收集了五个监控局域网的方法!

2025 年想把局域网看牢,不用一上来就堆满“全家桶”,先把路子理顺、把关键点位照亮,工具攒在手里,出了事才不慌。

实话讲,内网这两年早不是“几台 PC + 一个共享盘”的小打小闹:远程办公常态化、云主机在天上漂、手机/平板满办公室跑,还有一柜子 IoT 在角落里闪小灯,链路被拉得像面条。

印象特别深的是一个周五 18:27,电梯里的晚餐刚叮一声到,群里就炸了——主业务一卡一卡。

第一反应当然怀疑服务器心情不好,结果绕了一圈才发现角落里那台老 NAS 提前开始夜间同步,把上行带宽吮得一滴不剩。监控不到位时,定位全凭猜,效率和安全一起掉线。

这次把踩过的坑、看过可落地的打法揉成一篇,四个字:够用、耐跑、可管、合规。

一、部署洞察眼MIT 系统

屏幕镜像:需要时再开,实时看得到对方在干什么;多屏拼墙,巡检时一扫而过。运维同事很爱这个,开会讲案例时也能直接演示,不用口头描述半天。

上网行为:浏览记录、页面标题、关键词、下载文件这些都能留痕;黑白名单按部门分层,午休“刷刷视频”与上班时间“业务查询”,灵活设置。

应用使用:什么时候打开、打开几次、用了多久,拉一份日报,谁在深夜编译大项目一眼就看出来。

远程协助:当员工遇到技术上的难题时,可直接远程连接员工电脑,进行演练指导,帮助员工解决问题。

小提醒:先立“监控与告知规范”。范围、目的、留存周期、脱敏原则、例外场景、申诉路径写清楚,入职签署 + 内网置顶;谁能看、看多久、用来干什么说白了,九成误会自然没了。

二、终端安全别缺位:EDR/行为监测打底(例:CrowdStrike Falcon 等)

行为与基线:进程启动、文件改写、驱动加载、USB 插拔、外联请求……先全量进遥测,跑一段时间形成“正常日常”。凌晨三点批量改权限、奇怪目录里蹦出脚本,第一时间标红,不靠第六感。

威胁识别与阻断:可执行滥用、内存注入、勒索加密这几类有成熟对策;一旦命中,先拉闸(隔离进程/断网),再溯源。我在酒店 Wi‑Fi 下被判“疑似 DNS 通道”,系统秒切断,回看攻击路径像回放,庆幸只丢了两分钟网。

漏洞与补丁闭环:自动扫 OS/应用漏洞,标优先级和修复建议。别一把梭推到全网,先灰度 5%–10%,确认没副作用再推;记得留回滚窗口——补丁引的新锅往往更难受。

跨平台统一:Win/macOS/Linux 一起纳管,移动端按风险场景择优。人在外,策略不断线,可见性别丢。

分层策略:研发机更严(编译器/调试器白名单、敏感目录更细),普通办公机以行为监测为主,性能别把人卡毛了。

小提醒:告警也要讲究“低噪音”。把“必须人工看”的和“系统自动处置”的分清,不要每条都@所有人。

三、边界与核心挂 IDS,当第二双眼(例:Snort / Suricata)

规则实时检测:端口扫描、暴力破解、SQL 注入、恶意载荷传输等命中就告警。先用官方 + 精选社区规则,跑稳后按业务写白名单,误报能明显下去。

深度解析与异常:畸形包、短连接洪泛、奇怪握手都能揪;对内网横向移动尤其敏感,侧信道那点蛛丝马迹也能照出来点影子。

日志联动:告警丢到 Syslog 或 Logstash,集中拉通更有谱。把“同源 IP 多网段扫描 + 连续登陆失败 + 可疑 payload”捆成事件组,误报率肉眼可见地下来了。

灵敏度调校:写规则不难,难在不烦人。比如办公区 BT 引发的误报,关掉几条指向性规则,世界瞬间安静。别让告警把人吵醒又吓跑。

小提醒:点位讲究布。出口一只、关键服务器上游一只、核心交换东西向再放一只,像层层滤网;VLAN 边界别漏。镜像口带宽要看,采集丢包别成常态。

四、日志不是“存起来就完了”:采、治、用一体(例:ELK / OpenSearch)

集中采集:交换机、路由器、防火墙、服务器、应用……格式再花(Syslog/JSON/纯文本),先统一进管道(Logstash/Beats 等),落到索引库。能结构化就别糊成一坨,字段命名早点定规范,后面省大把时间。

搜索与可视化:失败登录、敏感目录访问、异常流量来源做时间序列、趋势图、仪表盘。每天巡检瞟一眼心里有数;可疑 IP 做地理分布,异常群聚直观得很。

告警与溯源:阈值 + 行为组合出告警,别只靠单点触发;串起“时间线 + 主机 + 用户 + 流量”去复盘,事后追责不靠嘴。给一线预设几个常用 query,事故现场少敲一半字。

留存与成本:冷热分层,近 7–30 天热存,历史归档到对象存储,查起来还算快。定期做索引生命周期管理,别等库爆了才想起清理。

小提醒:日志里有隐私,采集前评估合规性;脱敏能做就做,尤其是账号、手机号、邮件地址这类。

五、流量画像 + 准入控制:NetFlow/sFlow/IPFIX + NAC

流量画像:在核心/汇聚开启 Flow 输出,采样率按设备能力定个“既看得清又不压垮”的折中;汇总到 NTA/NPM 平台,看 Top Talkers、Top Apps、东西向流量分布。谁在占带宽、业务路径怎么走,一眼出答案。

异常识别:同一终端突然改成“大流量外发”、非常规端口活跃、平时沉寂的网段忽然沸腾,这些都能被流量基线拽出来。阈值告警 + 行为模型双保险,误报少点。

准入控制(NAC):设备不验不让进——802.1X/Portal 视环境选;访客走访客 VLAN,BYOD 和办公设备分开走;新接入的“未知设备”先丢到隔离区做健康检查(补丁、杀软、合规项),合格再放行。

动态策略:按人/设备/位置/时间下发不同访问权限,临时工/外包到期自动收权,离职自动清权,别靠手工记忆。

小提醒:NAC 上线别一口吃成胖子,先从访客网/会议室口子试点,稳定后再向核心位推进;变更窗口要选好,避免“人人过不了网”的尴尬。

编辑:玲子